Ezért van az hogy a drónkezelők olyan (viszonylag) hosszas képzést kapnak. hogy azt tanulják meg hogy minél kevesebb utasítás kiadásával minél hatékonyabban dolgozzanak. (nem sok helye van a hibának.) sok esetben parancs nélkül be sem avatkozhatnak az eszköz irányításába vagy a kamerájéba. nehogy fölösleges jelkisugárzás generálódjon a repüllőeszköz irányába.

Elektronikai harc - kommunikációs eszközök és EW hadviselés (Szárazföldi eszközök)

- Téma indítója gacsat

- Indítva

-

- Címkék

- ecm kommunikációs eszközök

-

Ha nem vagy kibékülve az alapértelmezettnek beállított sötét sablonnal, akkor a korábbi ígéretnek megfelelően bármikor átválthatsz a korábbi világos színekkel dolgozó kinézetre.

Ehhez görgess a lap aljára és a baloldalon keresd a HTKA Dark feliratú gombot. Kattints rá, majd a megnyíló ablakban válaszd a HTKA Light lehetőséget. Választásod a böngésződ elmenti cookie-ba, így amikor legközelebb érkezel ezt a műveletsort nem kell megismételned. -

Az elmúlt időszak tapasztalatai alapján házirendet kapott a topic.

Ezen témában - a fórumon rendhagyó módon - az oldal üzemeltetője saját álláspontja, meggyőződése alapján nem enged bizonyos véleményeket, mivel meglátása szerint az káros a járványhelyzet enyhítését célzó törekvésekre.

Kérünk, hogy a vírus veszélyességét kétségbe vonó, oltásellenes véleményed más platformon fejtsd ki. Nálunk ennek nincs helye. Az ilyen hozzászólásokért 1 alkalommal figyelmeztetés jár, majd folytatása esetén a témáról letiltás. Arra is kérünk, hogy a fórum más témáiba ne vigyétek át, mert azért viszont már a fórum egészéről letiltás járhat hosszabb-rövidebb időre.

-

Az elmúlt időszak tapasztalatai alapján frissített házirendet kapott a topic.

--- VÁLTOZÁS A MODERÁLÁSBAN ---

A források, hírek preferáltak. Azoknak, akik veszik a fáradságot és összegyűjtik ezeket a főként harcokkal, a háború jelenlegi állásával és haditechnika szempontjából érdekes híreket, (mindegy milyen oldali) forrásokkal alátámasztják és bonuszként legalább a címet egy google fordítóba berakják, azoknak ismételten köszönjük az áldozatos munkáját és további kitartást kívánunk nekik!

Ami nem a topik témájába vág vagy akár csak erősebb hangnemben is kerül megfogalmazásra, az valamilyen formában szankcionálva lesz

Minden olyan hozzászólásért ami nem hír, vagy szorosan a konfliktushoz kapcsolódó vélemény / elemzés azért instant 3 nap topic letiltás jár. Aki pedig ezzel trükközne és folytatná másik topicban annak 2 hónap fórum ban a jussa.

You are using an out of date browser. It may not display this or other websites correctly.

You should upgrade or use an alternative browser.

You should upgrade or use an alternative browser.

Talán az Irániakat és az Oroszokat kellene kérdezni nekik már van gyakorlati tapasztalatuk !Elnézést, hogy ilyen régi postot felélesztek, rég jártam erre, és most olvastam át a topikot.

Az "átveszi az irányítást" dolgot nem értem. Programozó vagyok, titkosítással is foglalkoztam itt-ott, és nem fér a fejembe, hogyan lehet ténylegesen átvenni az irányítást (feltételezve, hogy a drón fejlesztői nem teljesen alkalmatlanok).

A zavarást értem.

A GPS jel elcsalását is értem, ez nálam a zavarás kategóriába esik.

Az irányítás átvétele viszont azt jelenti, hogy utasításokat tudsz küldeni a drónnak. Hogy ilyet lehessen, nagyon-nagyon elrontott fejlesztés kell.

Szóval ha valaki fel tudna világosítani, hogy mit is jelent ez az "átveszi az irányítást", azt megköszönném.

Oroszok hekkeltek meg amerikai drónokat Szíriában | 24.hu

Súlyosan veszélyeztetik ezzel a katonai műveleketek, állítják amerikai tisztviselők.

DES-t pár óra alatt törtem a régi gépemmel is... optmalizálatlan kódda, házi feladatként kripto tanulmányaim során. 3DES alatt semmit nem ér ma már. Reménytelenül elavult, ismert hibái miatt elég gyenge. Nem tudom eredetileg mit javasoltak, de vannak sokkal jobb cuccok.Azzal egyetertek, hogy igen regota vannak jol mukodo technologiak erre, pl. a 70-es evek elejen az IBM altal kidolgozott eredeti DES javaslat egy mai szemmel nezve is megfelelo titkositas volt (reszletkerdes, hogy DES neven ennek egy extrem modon lebutitott valtozatat fogadtak el, amit 1 000 000 000 000 000 000 000-szer konnyebb feltorni, attol meg rendelkezesre allt az eredeti javaslat, illetve 2001-tol szabvanyositottak az AES-t, ami legalabb ilyen vedelmet biztosit), ha azzal titkositjak a vezerlest, akkor nem lehet atvenni, legalabbis nem a hagyomanyos ertelemben vett teljes vezerlest.

AES-sel az a baj, meg a legtöbb (régi) cryptoval, hogy maga a primitív lehet robosztus, de könnyű rosszul tartani. (Padding, IV, nonce, key rotation, ezeket mind el lehet hibázni, és szivárog az infó, aztán törhető).

Vannak olyan crypto eszköztárak, amik nagyon megnehezítik a crypto "legyengítését", pl libsodium.

Sot, a matematikusok igazabol nem is ezt javasoljak, hanem egy elmeleteben nagyon egyszeru titkositast: az egyszer hasznalatos kulcsot, vagyis a kulcs minden reszlete csak egyszer van felhasznalva. Ennek hatalmas gyakorlati hatranya, hogy extrem nagy kulcsot igenyel: pont akkorat, mint amennyit osszesen kommunikalni akarunk. Ezert nyilvan altalanos celra nem jo, de pont egy dronvezerleshez akar hasznalhato is lenne. Es elmeletben tokeletesen megtorhetetlen.

A one time pad pedig teljesen alkalmatlan a feladatra. Egy módon tökéletesen biztonságos: ha az üzenet hosszával megegyező hosszú véletlen kulcs van, és csak egyetlen alkalommal használják fel. Egyéb módon használva könnyen törhető. Ez a kulcs-terítés illetve az adatfolyam mérete miatt is alkalmatlan a feladatra.

One-time pad - Wikipedia

Vannak modern kis kulcsot igénylő elliptikus cryptok, amiket sokan szeretnek, akörül van vita, hogy az NSA együttható backdoorosak-e? (Szerintem azok) A rosszul választott paraméterekkel ugyanis gyenge lesz ez a crypto is, de van pár nyílt kutatásból származó paraméter is.

Elliptic-curve cryptography - Wikipedia

Szinte biztosan SDKbol dolgoznak ezeknel az olcsó platformoknal, vannak API stb doksik. A radios crypto csak annyira erős, amennyi belefer egy apróbb dronba, azt fel lehet nyitni egy furgonnyi cuccal, utana meg mar valamelyik szabvany API hívásokkal operalnak szerintem...

Én programoztam wireless hőmérséklet mérőt 10 ével ezelőtt, és már akkor sem gondolkoztam sokat azon, hogy legyen-e titkosítva, hanem lendületből rátettem egy AES kódolást. Akkor még nem volt benne az SDK-kban, de ma már szinte mindegyikben van. Egyszerűen nem éri meg azzal foglalkozni, hogy legyen-e benne vagy sem, annyira minimális erőfeszítés.

Olcsobb eszlözök irányítása nem kódolt. a középkategóriásak egy része is ha kódolt nem dinamikusan változó.

Lsd. fent. Azt még csak-csak értem, hogy egy boltban kapható drónnál nem foglalkoznak ezzel. De egy katonainál sem?

Persze itt külön kell venni az észlelést, a zavarást és az irányítás átvételét. Az első kettőhöz nem értek, de a harmadik nagyon meglep, mert ahogy fent is írtam, erre vannak jól működő, szabadon elérhető megoldások.

A mateknak ugyanis az a hátránya hogy megfejthető. nehéz megfejteni hisz össze lehet hozni olyan képleteket amik igen bonyolultak de elöbb utobb rájönnek hogy mi is a képlet ami alapján generálja az új parancsokat... tehát önmagában a matek sem jelent tökéletes megoldást...

Ezzel vitatkoznék. A titkosítási eljárások képlete általában nyilvános, mert nem a képlet bonyolultsága számít. Majdnem minden esetben az a lényeg, hogy van egy rejtett információ (a kulcs), amelyből nagyon-nagyon sok lehetséges, és túl sokáig tart végigpróbálgatni az összeset. Minél nagyobb a kulcs, és minél jobb minőségű a képlet, annál tovább tart a próbálgatás.

Sot, a matematikusok igazabol nem is ezt javasoljak, hanem egy elmeleteben nagyon egyszeru titkositast: az egyszer hasznalatos kulcsot, vagyis a kulcs minden reszlete csak egyszer van felhasznalva. Ennek hatalmas gyakorlati hatranya, hogy extrem nagy kulcsot igenyel: pont akkorat, mint amennyit osszesen kommunikalni akarunk. Ezert nyilvan altalanos celra nem jo, de pont egy dronvezerleshez akar hasznalhato is lenne. Es elmeletben tokeletesen megtorhetetlen.

Pár éve nézegettem valódi véletlen szám generátorokat, pont erre a célra. Úgy emlékszem 1500 EUR környékén van egy, amelyik megabites sebesség tartományban állít elő számokat.

Ma már egyre nehezebb 16GB-os SD kártyát kapni, mert mindenki 32GB-osat gyárt.

Egy percnyi 1080p / 60 fps videóra a neten a 175MB-ot írnak (tömörítve). Ha jól számolok, akkor a 24 órás bevetés 252 GB adatot vinne át.

Ez nyolc darab SD kártya. És itt Full HD 60 fps-ről van szó, ami nyilván teljesen felesleges.

ahogy te is írtad bevetésenként generálni kell új kulcsokat

Ez egyáltalán nem probléma, olcsón lehet venni valódi véletlen szám generátorokat.

egyébként nem kell feltétlen szuperszámítogép szintű gép a feltöréshez csak kellő mennyiségű jelet kell elcsípni

Ez a használt algoritmustól és az átvitt adat belső struktúrájától függ. Ha a bel által említett teljes kulcsot használod, akkor mindegy, mennyi jelet fognak el, nem lesznek előrébb. Ha kisebb kulcsot használsz, akkor is vannak megoldások, amelyek gyakorlatilag (idő szempontjából) kivitelezhetetlenné teszik a visszafejtést.

Én azt gondolom, ezen a téren a piac messze beelőzte a haditechnikát. Egyszerűen olyan pénzek forognak a világban, hogy a piacnak nagyobb szüksége van a biztonságra mint a katonai alkalmazásoknak.

AES-sel az a baj, meg a legtöbb (régi) cryptoval, hogy maga a primitív lehet robosztus, de könnyű rosszul tartani. (Padding, IV, nonce, key rotation, ezeket mind el lehet hibázni, és szivárog az infó, aztán törhető).

Ez igaz, de egy katonai alkalmazástól azért elvárnám, hogy az említett problémákat meg tudja oldani.

Arra kíváncsi lennék, hogy ezek a paraméterek milyen mértékben rontják le az AES-t. Mert ha csak annyira, hogy nem évszázadok, hanem évek kellenek a megtöréshez, akkor a 2 órás bevetésre ez pont elég lehet.

A one time pad pedig teljesen alkalmatlan a feladatra. Egy módon tökéletesen biztonságos: ha az üzenet hosszával megegyező hosszú véletlen kulcs van, és csak egyetlen alkalommal használják fel. Egyéb módon használva könnyen törhető. Ez a kulcs-terítés illetve az adatfolyam mérete miatt is alkalmatlan a feladatra.

Ezzel nem teljesen értek egyet. Lehet ilyen kulcsokat csinálni, nem is elfogadhatatlanul nagy erőfeszítés. Most csak tippelek, de a kulcs generálás szerintem hamarabb megvan, mint a gép repülésre előkészítése.

M

molnibalage

Guest

Jujjj. ha szerinted csak ennyi a titkosítás, akkor nagyon el vagy tévedve. Hogy "képlet".A mateknak ugyanis az a hátránya hogy megfejthető. nehéz megfejteni hisz össze lehet hozni olyan képleteket amik igen bonyolultak de elöbb utobb rájönnek hogy mi is a képlet ami alapján generálja az új parancsokat... tehát önmagában a matek sem jelent tökéletes megoldást...

Amúgy, meg, egy üzenetet csak annyira kell titkosítani, hogy a feltörési idő hosszabb legyen sokkal, mint ameddig érdemi infót ad.

Egy repülőgép rádiózást nem kell olyan módon titkosítani, hogy 10 évig se törjék fel. Mert pár perc múlva úgyis elavult az infó.

Változó. De szerinted minden küldetés előtt kulcsot cserélnek? Másfelől esetleg bele nem tud piszkálni, de a rögzített adatokba bele tud nézni az ellenség.Arra kíváncsi lennék, hogy ezek a paraméterek milyen mértékben rontják le az AES-t. Mert ha csak annyira, hogy nem évszázadok, hanem évek kellenek a megtöréshez, akkor a 2 órás bevetésre ez pont elég lehet.

De itt vagy régen gyakori "rosszul tartás".

Block cipher mode of operation - Wikipedia

általában a "military grade encryption" szófordulat a műanyag lakatot szokta jelenteni.

Milyen hosszú kulcsot generálsz? több tíz gigabytenyi adatfolyam lehet. Nem tudod milyen hosszú. Egyszerűen nem alkalmas, viszont ami hasonló: gyarkan CTR módban hajtanak egy block ciphert, és annak a kimenetét használják kvázi one time padként, simán xor-ozva a streamet (de igaziból ez is bonyolultabb, mert készen kell állni elveszet adatcsomagokra, blokkokra, ahol kieshet a két vége a szinkronból, stb.)Ezzel nem teljesen értek egyet. Lehet ilyen kulcsokat csinálni, nem is elfogadhatatlanul nagy erőfeszítés. Most csak tippelek, de a kulcs generálás szerintem hamarabb megvan, mint a gép repülésre előkészítése.

Gyakorlatilag igazad van, ahogy tiz-nek is ebben, de az a helyzet, vagy úgy érdemes titkosítani, hogy "lehetetlen feltörni" (a tudomány mai állása szerint), vagy sehogy, mert a hamis biztonság érzet többnyire többet árt mint használ, illetve a rádiózást a példából feltörik két óra alatt, akkor nem csak a régi elavult üzenetekhez férhetnek hozzá, hanem ha még tart a bevetés, akkor esteleg akár az aktuális kommunikációhoz is. De ez függ a "törés" jellegétől, a talált gyengeségtől.Egy repülőgép rádiózást nem kell olyan módon titkosítani, hogy 10 évig se törjék fel. Mert pár perc múlva úgyis elavult az infó.

M

molnibalage

Guest

Repülőgépek közöttire értettem. Ha 10 perc múlva fejted meg, hogy ki mit mondott kb. már hóttmindegy.Gyakorlatilag igazad van, ahogy tiz-nek is ebben, de az a helyzet, vagy úgy érdemes titkosítani, hogy "lehetetlen feltörni" (a tudomány mai állása szerint), vagy sehogy, mert a hamis biztonság érzet többnyire többet árt mint használ, illetve a rádiózást a példából feltörik két óra alatt, akkor nem csak a régi elavult üzenetekhez férhetnek hozzá, hanem ha még tart a bevetés, akkor esteleg akár az aktuális kommunikációhoz is. De ez függ a "törés" jellegétől, a talált gyengeségtől.

Meg első körben el kéne csípni az üzenetet.

Nos, amikor irányított rádiózás van SATCOM-on keresztül is, akkor kívánok ehhez sok sikert.

Aztán még fel is kéne törni.

Milyen hosszú kulcsot generálsz? több tíz gigabytenyi adatfolyam lehet. Nem tudod milyen hosszú. Egyszerűen nem alkalmas, viszont ami hasonló: gyarkan CTR módban hajtanak egy block ciphert, és annak a kimenetét használják kvázi one time padként, simán xor-ozva a streamet (de igaziból ez is bonyolultabb, mert készen kell állni elveszet adatcsomagokra, blokkokra, ahol kieshet a két vége a szinkronból, stb.)

Fent számolgattam, a több 10GB nem igazán vészes, amikor nagy drónról van szó, és a költségnek csak elenyésző részét teszi ki a véletlen számok generálása / tárolása.

Azt aláírom, hogy ezek a cuccok drágábbak voltak, amikor az eredeti Reaper készült, de ma már annyira olcsó minden, hogy nem éri meg felesleges köröket futni, amikor van elméletileg jó, egyszerű megoldás is.

Ha jól tippelem, egy Reaper szintű drón bevetésre előkészítése faék egyszerűségű feladat, a kulcs csere bőven beleférne.

de az a helyzet, vagy úgy érdemes titkosítani, hogy "lehetetlen feltörni" (a tudomány mai állása szerint),

Ezzel egyet tudok érteni, csak akkor legyen "lehetetlen". Az eredeti kérdésem pont arra vonatkozott, hogy mégis, mi akadályoz meg bárkit is abban, hogy jó titkosítást tegyen a drónjába.

Egyrészt vannak ugye a gyenge szoftverek, másrész üzemeltetésioldala van a kulcskezelésnek, a használhatóság rovására mehet a biztonság egy határon túl.Ezzel egyet tudok érteni, csak akkor legyen "lehetetlen". Az eredeti kérdésem pont arra vonatkozott, hogy mégis, mi akadályoz meg bárkit is abban, hogy jó titkosítást tegyen a drónjába.

Szia,

Eredetileg 128 bitet javasoltak, az NSA ragaszkodott az 56 bithez, mert akkor (1977-ben lett belole szabvany), ez volt az NSA szamara epp-hogy feltorheto, masoknak pedig nem feltorheto (mert lassabbak voltak a gepeik, mint az NSAnak).

A 128 es az 56 bit kozotti 72 bitnyi kulonbseg indokolja, hogy azt irtam, hogy ezt 1 000 000 000 000 000 000 000-szer konnyebb feltorni.

Abban igazad van, hogy ma mar vannak az eredeti tervezetnel is sokkal jobbak, ezert is nem neveztem mai szemmel kivalonak, csak elfogadhatonak az eredeti tervezet.

Termeszetesen ahogy irtam is, az uzenet hosszaval megegyezo veletlen kulcsra gondoltam az egyszer hasznalatos kulcs eseten.

Azzal egyetertek, hogy pl. a dron altal keszitett videot en sem titkositanam vele, de Szittya leirasa alapjan egeszen keves adattal lehet a dronokat vezerelni, tehat arra alkalmas lehet boven.

Szamszeru pelda: tegyuk fel, hogy egy utasitas 10 byte meretu (ez mar nem egyszeru "fordulj balra" utasitas, hanem az "x.y. koordinatak elerese eseten fordulj 72 fokos iranyra" jellegu utasitas), es ilyen utasitasbol ha elkuldenek 1 millio darabot egy repules alatt, akkor az 10 MB. @tiz -t idezve, ez egyreszt szinte a kaphato legolcsobb SD kartyanak kevesebb mint 1 ezreleket foglalja el, masreszt egy 1500 EUR-os berendezes kevesebb mint masfel perc alatt elkesziti ezt a kulcsot.

Es maga a kulcsterites nem bonyolult: legeneralja a keszulek egy SD kartyara a kulcsot, azt fizikailag bedugjak a dronba, ami atmasolja a belso taraba, majd a dronvezerlobe.

DES-t pár óra alatt törtem a régi gépemmel is... optmalizálatlan kódda, házi feladatként kripto tanulmányaim során. 3DES alatt semmit nem ér ma már. Reménytelenül elavult, ismert hibái miatt elég gyenge. Nem tudom eredetileg mit javasoltak, de vannak sokkal jobb cuccok.

Eredetileg 128 bitet javasoltak, az NSA ragaszkodott az 56 bithez, mert akkor (1977-ben lett belole szabvany), ez volt az NSA szamara epp-hogy feltorheto, masoknak pedig nem feltorheto (mert lassabbak voltak a gepeik, mint az NSAnak).

A 128 es az 56 bit kozotti 72 bitnyi kulonbseg indokolja, hogy azt irtam, hogy ezt 1 000 000 000 000 000 000 000-szer konnyebb feltorni.

Abban igazad van, hogy ma mar vannak az eredeti tervezetnel is sokkal jobbak, ezert is nem neveztem mai szemmel kivalonak, csak elfogadhatonak az eredeti tervezet.

A one time pad pedig teljesen alkalmatlan a feladatra. Egy módon tökéletesen biztonságos: ha az üzenet hosszával megegyező hosszú véletlen kulcs van, és csak egyetlen alkalommal használják fel. Egyéb módon használva könnyen törhető. Ez a kulcs-terítés illetve az adatfolyam mérete miatt is alkalmatlan a feladatra.

Termeszetesen ahogy irtam is, az uzenet hosszaval megegyezo veletlen kulcsra gondoltam az egyszer hasznalatos kulcs eseten.

Azzal egyetertek, hogy pl. a dron altal keszitett videot en sem titkositanam vele, de Szittya leirasa alapjan egeszen keves adattal lehet a dronokat vezerelni, tehat arra alkalmas lehet boven.

Szamszeru pelda: tegyuk fel, hogy egy utasitas 10 byte meretu (ez mar nem egyszeru "fordulj balra" utasitas, hanem az "x.y. koordinatak elerese eseten fordulj 72 fokos iranyra" jellegu utasitas), es ilyen utasitasbol ha elkuldenek 1 millio darabot egy repules alatt, akkor az 10 MB. @tiz -t idezve, ez egyreszt szinte a kaphato legolcsobb SD kartyanak kevesebb mint 1 ezreleket foglalja el, masreszt egy 1500 EUR-os berendezes kevesebb mint masfel perc alatt elkesziti ezt a kulcsot.

Es maga a kulcsterites nem bonyolult: legeneralja a keszulek egy SD kartyara a kulcsot, azt fizikailag bedugjak a dronba, ami atmasolja a belso taraba, majd a dronvezerlobe.

Szia,Változó. De szerinted minden küldetés előtt kulcsot cserélnek? Másfelől esetleg bele nem tud piszkálni, de a rögzített adatokba bele tud nézni az ellenség.

Igen, egy kulcsszere nem bonyolult dolog.

Ahagyszor a forumra feljelentkezel, mindig tortenik egy kulcscsere (mar ha van kis lakat a bongeszoben, ami mutatja a biztonsagos kommunikaciot); pedig ez (2, egymastol igen messze levo szamitogep kozotti kulcscsere, amik csak az Interneten vannak osszekotve) osszehasonlithatatlanul nehezebb feladat, mint egy inditasra elokeszites alatt levo dron es annak a mellette allo vezerloje kozotti kulcscsere.

Szia,Ettől fügetlenűl ha téged érdekel a téma nagyon szivesen elbeszélgetnék veled vagy olvasnám véleményed és érdekességeket a témával kapcsolatban.

Lehet, hogy ez mar mind ismert lesz a szamodra, de kezdenem az elejerol:

Matematikaban a titkositast (siffirozast) altalaban olyan problemanak tekintik, ahol az a cel, hogy az eredeti szoveget egy modszer (algoritmus, keplet) es egy kulcs segitsegevel ugy alakitsak at, hogy egyreszt aki kapja az uzenetet, az az eredeti szoveget kepes legyen megkapni az algoritmus es a kulcs ismereteben, de aki csak a titkositott uzenetet olvassa, az ne ertse meg. Fontos kitetel, hogy akkor se ertse meg, ha ismeri az algoritmust, es eloszor megismer egy olyan uzenetpart, ami titkositva es tikositatlanul is megvan, majd utana egy csak titkositott uzenetet, akkor se ismerje meg a masodik uzenet eredeti tartalmat.

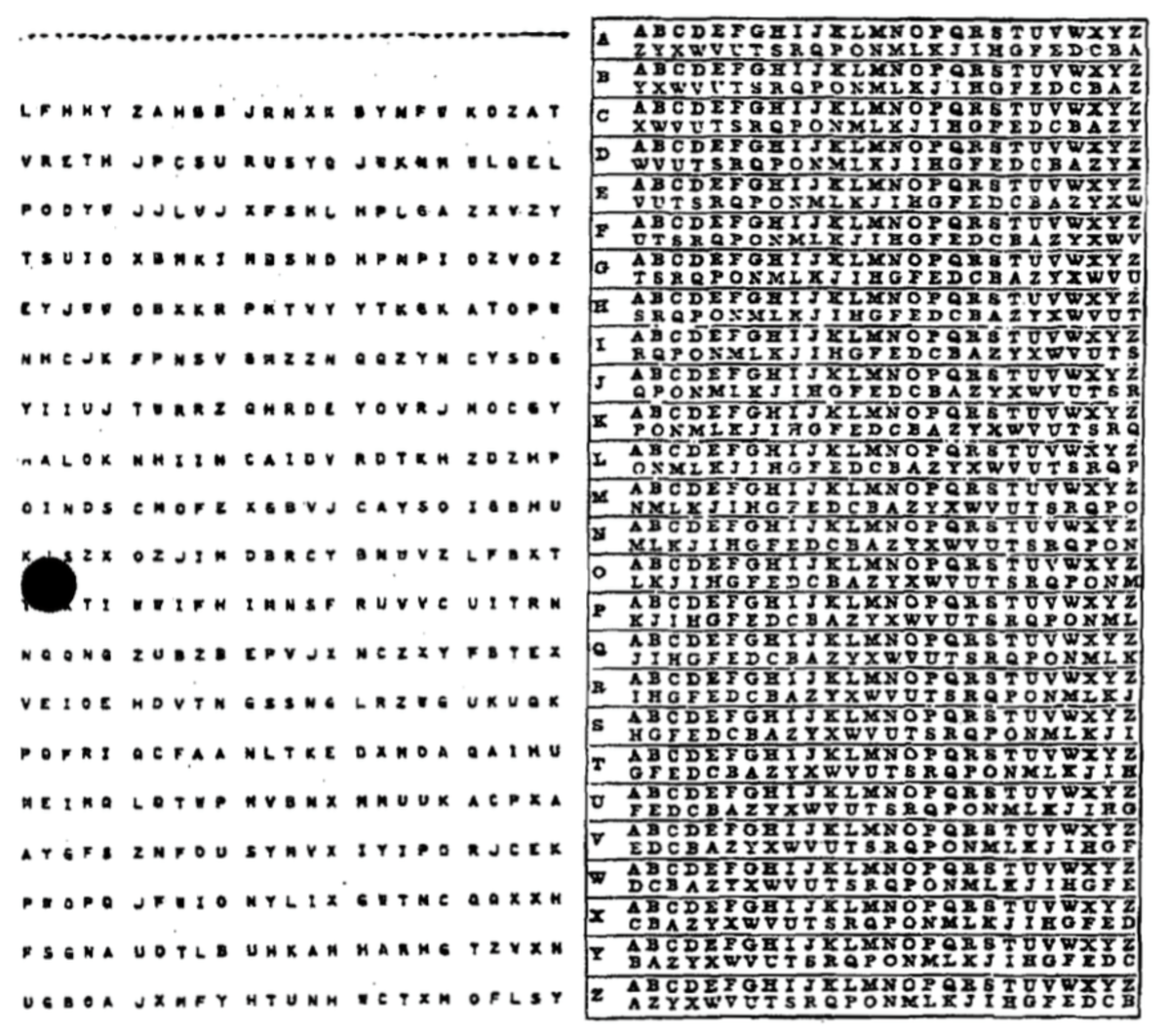

Az elso ismert titkositast spartaban alkalmaztak. Ennek soran egy borszijra irtak betuket ugy, hogy egy adott meretu (ez a kulcs) botra felcsavarva van a szij. Ugyanekkora botra csavarva elolvashato a szoveg, bot nelkul nem. 2 errol keszitett fotom:

A kovetkezo ismert modszer a Caesar kodolas: A betu helyett D, B betu helyett E, vagyis minden betu helyett az ABC-ben elfoglalt pozicioja helyett 3-al nagyobb betut irtak. Nem meglepo modon ezt Julis Caesar hasznalta eloszor. Ennek egy altalanositott verziojat emlitik ma Caesar kodolas neven, ahol az a kulcs, hogy hany betuvel van eltolva a szoveg.

Ha meg akarunk fejteni egy titkositott uzenetet, azt sokfele modon tudjuk megtenni, kezdjuk a legegyszerubbel, amit nyers eronek (brute force) neveznek: kiprobaljuk az osszes kulcsot, ezek kozott lesz a tenylegesen hasznalt is.

Ennek eletszeru modja az, hogy az elfogott uzenetet minden kulccsal kiprobalnak, es ami jonak tunik (pl. ertelmes mondatot ad ki az eredmeny, nem csak egy kriksz-kraksz), az a kulcs.

Ennek a matematikusok altal kedvelt megoldasa, hogy ugy fogunk neki, hogy egyszerre ismerjuk a titkositott es a titkositatlan szoveget is, es amikor a titkositatlanbol titkositassal pont azt kapjuk meg, ami a titkositott szoveg, akkor megvan a kulcs.

Ez elso pillantasra butasagnak tunik, de a valosagban ez egy nagyon fontos jellemzo, hiszen pl. a II. vilaghaboruban a Betchley parkban pont igy tortek meg az Enigmat: mindig (amelyik napon sikerult a tores) szereztek az angolok ilyen uzenetpart. Sok esetben ugy, hogy tudtak milyen a sajat idojarasuk, es amikor a nemet tengeralatjarok idojarasjelentest adtak le, akkor pont egy ilyen uzenetpart adtak (persze a valosag egy kicsit bonyolultabb volt: a nemetek erosen roviditettek ezeket a jelenteseket, ezert azt is kellett tudni, hogy mit mire roviditenek). De meg olyan is volt, hogy csak azert szortak aknakat egy nemet kikotobe, hogy a kikoto kiadjon egy kozlemenyt: vigyazat, el vagyunk aknasitva. Ezzel szinten szereztek egy ilyen uzenetpart. Vagy a sivatagban volt egy helyorseg, amelyik minden nap jelentette, hogy nem tortent semmi, igy ok is adtak az angoloknak ilyen uzenetpart.

Es ha egyetlen ilyen uzenetpar segitsegevel megvolt a kulcs, akkor a soktizezer aznapi uzenet (amit ugyenezzel a kulccsal kodoltak) mar konnyen megfejtheto.

Caesar kodolas eseten igen egyszeru a brute-force megoldas: ha van 26 betu az ABC-ben, akkor 26 probalkozas kozben biztosan kijon az, hogy melyik a hasznalt kulcs.

A masik fajta kodtores az, amikor valami inteligens megoldas segitsegevel a brute-force-nal gyorsabban sikerul megtorni. Pl. Caesar kodolas eseten megnezzuk, hogy melyik a leggyakoribb betu az elfogott szovegben, az lesz az E betu. Pl. ha F a leggyakoribb, akkor 1 betuvel van eltolva a szoveg, vagyis "1" a kulcs.

Altalanossagban elmondhato, hogy az egyszer hasznalatos kulcs kivetelevel minden titkositas eseten mukodik a brute-force: ha mindent kiprobaltunk, akkor meglesz a kulcs. Es amikor ujra hasznaljak a kulcsot, akkor mar meg van torve. Az egyszer hasznalatos kulcs azert kivetel, mert ott soha nem lesz ujra hasznalva. Raadasul az a fent emlitett modszer sem mukodik, hogy megnezzuk, melyik kulccsal kapunk ertelmes szoveget. mert olyan sok lehetseges kulcs van, hogy azokat vegigprobalva ilyen modszerrel megkapnank az osszes lehetseges ertelmes szoveget adott meretben, vagyis semmivel se vagyunk elorebb (ezt a gondolatot lehet, hogy kicsit bonyolultabb atgondolni, de most ennel jobban nem sikerul leirnom).

Ennek a matematikai megkozelitesnek hatalmas elonye, hogy nagyon okos emberek alaposan el tudnak rajta gondolkozni, a tobbiek meg meg alaposabban tudjak ellenorizni az allitasaikat. De hatranya is van, bizonyos titkositasokkal nem foglalkozik. Pl. szinten az okorban volt, hogy a hirvivonek levagtak a hajat, a fejborere tetovaltak az uzenetet, megvartak amig kino, majd elkuldtek. Az ellenseg nem talalta meg az uzenetet.

Az ilyen fajta kommunikacio, es ennek vizsgalata teljesen idegen a fenti matematikusi megkozelitestol.

Eredetileg 128 bitet javasoltak, az NSA ragaszkodott az 56 bithez, mert akkor (1977-ben lett belole szabvany), ez volt az NSA szamara epp-hogy feltorheto, masoknak pedig nem feltorheto (mert lassabbak voltak a gepeik, mint az NSAnak).

A 128 es az 56 bit kozotti 72 bitnyi kulonbseg indokolja, hogy azt irtam, hogy ezt 1 000 000 000 000 000 000 000-szer konnyebb feltorni.

Abban igazad van, hogy ma mar vannak az eredeti tervezetnel is sokkal jobbak, ezert is nem neveztem mai szemmel kivalonak, csak elfogadhatonak az eredeti tervezet.

Data Encryption Standard - Wikipedia

Sajnos az 56 az 39 gyakorlatilag. Ez az igazán nagy gond vele.

Nem a Diffie-Hallmanra gondoltam.Szia,

Igen, egy kulcsszere nem bonyolult dolog.

Ahagyszor a forumra feljelentkezel, mindig tortenik egy kulcscsere (mar ha van kis lakat a bongeszoben, ami mutatja a biztonsagos kommunikaciot); pedig ez (2, egymastol igen messze levo szamitogep kozotti kulcscsere, amik csak az Interneten vannak osszekotve) osszehasonlithatatlanul nehezebb feladat, mint egy inditasra elokeszites alatt levo dron es annak a mellette allo vezerloje kozotti kulcscsere.

A fehérorosz fegyveres erők főként földi berendezéseket használnak katonai rádióelektronikai felderítésre...

www.defence24.pl

www.defence24.pl

Oczy i uszy Białorusi. Centralne Rozpoznanie Radioelektroniczne [ANALIZA]

Siły Zbrojne Białorusi do wojskowego rozpoznania radioelektronicznego wykorzystują głównie instalacje naziemne. (...) Obecne ugrupowanie pododdziałów rozpoznania radioelektronicznego skoncentrowane jest głównie na kierunkach polskim, litewskim i łotewskim — pisze Jarosław Ciślak.

Ez utan csinaljunk egy jo nagy ugrast idoben az 1970-es evekre, mivel ekkor 2 fontos dolog is tortent.

Az egyik, a korabban altalam mar emlegetett DES (Data Encryption Standard). Ennek soran az USA kormanya eloszor hirdetett egy palyazatot, hogy nemzeti szintu titkositasi szabvanyt szeretnenek alkotni. Erre ahogy irtam, az IBM elkeszitett egy egeszen kivalo megoldast. Sajnos a pontos mukodesi modjat mar elfelejtettem (1996-ban tanultam), de egy nagyon kezdo villamosmenok is pillanatok alatt ossze tudott rakni olyan aramkort, ami egy konkret kulcs eseteben "vegtelen" sebesseggel tudott titkositani, vagyis ha egy 128 bites uzenetet bevezettek ebbe az eszkozbe, a masik felen azonnal megjelent a titkositott adat. Ahogy irtam, ez tul jo volt az NSA-nak, nem tudtak ok sem feltorni az igy keszitett rejtjelezest, ezert nem engedelyeztem a hasznalatat. Helyette egy olyan megoldast csinaltattak, amiben a kulcs az eredeti 128 bit helyett 56 bitre csokkent. Igy minden trukk nelkul, egyszeruen a brute-force-ot hasznalva 64 000 000 000 000 000 variaciot kiprobalva vegig lehetett menni az osszes kulcson.

Az az erdekes allapot allt elo, hogy az USA-ban a maganemberek szamara tilos volt a DES-t hasznalni, mert nekik tul eros, a cegeknek (pl. bankok) kotelezo volt, a hadseregnek pedig szinten tilos volt, mert nekik tul gyenge.

Ami viszont komoly elonye volt a DES-nek akkoriban, hogy az IBM keszitett olyan hardware-t, ami nem csak egy konkret kulcsra volt kepes tetszoleges sebesseggel titkositani, hanem barmilyen kulccsal, tehat hihetetlen gyorsan ment a titkositas.

Persze 1977-ben az NSA-n kivul senki sem tudott kiprobalni ennyi variaciot. Azonban Moore torvenye ertelmeben kb 1.5 evente ketszer annyi szamitasi kapacitast vehet az ember ugyanannyi penzert. Ez egyben azt is jelenti, hogy minden 15 evben 1000-szer annyi kapacitast, illetve minden 30 evben 1 000 000-szor annyi kapacitast lehet venni. 1999-ben volt egy DES challenge nevu jatek, ahol a nyertes csapat (distributed.net) megszervezte, hogy kb 100 000 szamitogep a szabad idejeben az o programjukat futtassa (nem, akkoriban nem botnet-ek heckkeltek a szamitogepeket, hanem egyszeruen megkertek az embereket, hogy futtassak le a programjukat, es ennyien hajlandoak voltak erre), es 22 es negyed ora alatt megtortek ezt a DES kulcsot, ezzel bizonyitva, hogy egyetlen napig sincs biztonsagban az, amit DES-sel kodoltak.

Erre valaszul viszonylag gyorsan, megjelent a DES-nek egy javitott valtozata, TDES szabvany is, ami a DES tripla kulccsal (168 bit), ami foleg atmeneti megoldasnak volt jo.

2001-ben bevezette az amerikai kormany az AES-t (Advanced Encryption Standard), ami egy sokkal jobb titkositas mint a DES szabvany, leginkabb azert, mert 56 helyett 128 vagy 256 bitet hasznal.

Erre nehezebb volt titkosito hardvert kesziteni, de sikerult, pl. az IBM zseries gepek 2006-ban mar egesz jo sebesseggel (2.4 Gbps) tudtak titkositani, ami persze azota folyamatosan gyorsul (2017-ben lepte at a 40 Gbps sebesseget, ami egeszen elkepesztoen gyors).

A teljes igazsaghoz hozza tartozik az is, hogy minden, amit fent irtam, az a "normalis" szamitogepekre vonatkozik. A kvantum szamitogepkez sajnos nem ertek, de elvi szinten azok egeszen kivaloak minden olyan rendszer toresere, amit fent bemutattam. Sokaig csak elmeletben leteztek ilyen gepek. Azonban 2016-ota az IBM-tol lehet berelni qvantum szamitogepen gepidot, illetve iden megjelent ilyen gep Europaban is (ez is IBM tulajdon, de elso alkalom, hogy USA-n kivul ilyet uzemeltet). Termeszetesen a berelheto gepek teljesitmenye nem teszi lehetove a tenyleges kodtorest, de bennem hatarozottan felmerul kerdeskent, hogy az NSA tulajdonaban mi lehet, ha barki kepes berelni kis teljesitmenyu kvantum szamitogepet. Ez a cikk szerint egy nagy teljesitmenyu kvantumszamitogepen is irrealisan hosszu ido megtorni egy AES-256 kodolast (annyi, mint a normalis gepeken egy AES-128-t) , de az AES-128 mar torheto (mint egy normal szamitogepen az AES-64, amit nem veletlenul soha senki sem hasznal).

Az egyik, a korabban altalam mar emlegetett DES (Data Encryption Standard). Ennek soran az USA kormanya eloszor hirdetett egy palyazatot, hogy nemzeti szintu titkositasi szabvanyt szeretnenek alkotni. Erre ahogy irtam, az IBM elkeszitett egy egeszen kivalo megoldast. Sajnos a pontos mukodesi modjat mar elfelejtettem (1996-ban tanultam), de egy nagyon kezdo villamosmenok is pillanatok alatt ossze tudott rakni olyan aramkort, ami egy konkret kulcs eseteben "vegtelen" sebesseggel tudott titkositani, vagyis ha egy 128 bites uzenetet bevezettek ebbe az eszkozbe, a masik felen azonnal megjelent a titkositott adat. Ahogy irtam, ez tul jo volt az NSA-nak, nem tudtak ok sem feltorni az igy keszitett rejtjelezest, ezert nem engedelyeztem a hasznalatat. Helyette egy olyan megoldast csinaltattak, amiben a kulcs az eredeti 128 bit helyett 56 bitre csokkent. Igy minden trukk nelkul, egyszeruen a brute-force-ot hasznalva 64 000 000 000 000 000 variaciot kiprobalva vegig lehetett menni az osszes kulcson.

Az az erdekes allapot allt elo, hogy az USA-ban a maganemberek szamara tilos volt a DES-t hasznalni, mert nekik tul eros, a cegeknek (pl. bankok) kotelezo volt, a hadseregnek pedig szinten tilos volt, mert nekik tul gyenge.

Ami viszont komoly elonye volt a DES-nek akkoriban, hogy az IBM keszitett olyan hardware-t, ami nem csak egy konkret kulcsra volt kepes tetszoleges sebesseggel titkositani, hanem barmilyen kulccsal, tehat hihetetlen gyorsan ment a titkositas.

Persze 1977-ben az NSA-n kivul senki sem tudott kiprobalni ennyi variaciot. Azonban Moore torvenye ertelmeben kb 1.5 evente ketszer annyi szamitasi kapacitast vehet az ember ugyanannyi penzert. Ez egyben azt is jelenti, hogy minden 15 evben 1000-szer annyi kapacitast, illetve minden 30 evben 1 000 000-szor annyi kapacitast lehet venni. 1999-ben volt egy DES challenge nevu jatek, ahol a nyertes csapat (distributed.net) megszervezte, hogy kb 100 000 szamitogep a szabad idejeben az o programjukat futtassa (nem, akkoriban nem botnet-ek heckkeltek a szamitogepeket, hanem egyszeruen megkertek az embereket, hogy futtassak le a programjukat, es ennyien hajlandoak voltak erre), es 22 es negyed ora alatt megtortek ezt a DES kulcsot, ezzel bizonyitva, hogy egyetlen napig sincs biztonsagban az, amit DES-sel kodoltak.

Erre valaszul viszonylag gyorsan, megjelent a DES-nek egy javitott valtozata, TDES szabvany is, ami a DES tripla kulccsal (168 bit), ami foleg atmeneti megoldasnak volt jo.

2001-ben bevezette az amerikai kormany az AES-t (Advanced Encryption Standard), ami egy sokkal jobb titkositas mint a DES szabvany, leginkabb azert, mert 56 helyett 128 vagy 256 bitet hasznal.

Erre nehezebb volt titkosito hardvert kesziteni, de sikerult, pl. az IBM zseries gepek 2006-ban mar egesz jo sebesseggel (2.4 Gbps) tudtak titkositani, ami persze azota folyamatosan gyorsul (2017-ben lepte at a 40 Gbps sebesseget, ami egeszen elkepesztoen gyors).

A teljes igazsaghoz hozza tartozik az is, hogy minden, amit fent irtam, az a "normalis" szamitogepekre vonatkozik. A kvantum szamitogepkez sajnos nem ertek, de elvi szinten azok egeszen kivaloak minden olyan rendszer toresere, amit fent bemutattam. Sokaig csak elmeletben leteztek ilyen gepek. Azonban 2016-ota az IBM-tol lehet berelni qvantum szamitogepen gepidot, illetve iden megjelent ilyen gep Europaban is (ez is IBM tulajdon, de elso alkalom, hogy USA-n kivul ilyet uzemeltet). Termeszetesen a berelheto gepek teljesitmenye nem teszi lehetove a tenyleges kodtorest, de bennem hatarozottan felmerul kerdeskent, hogy az NSA tulajdonaban mi lehet, ha barki kepes berelni kis teljesitmenyu kvantum szamitogepet. Ez a cikk szerint egy nagy teljesitmenyu kvantumszamitogepen is irrealisan hosszu ido megtorni egy AES-256 kodolast (annyi, mint a normalis gepeken egy AES-128-t) , de az AES-128 mar torheto (mint egy normal szamitogepen az AES-64, amit nem veletlenul soha senki sem hasznal).

Szia,

Data Encryption Standard - Wikipedia

en.wikipedia.org

Sajnos az 56 az 39 gyakorlatilag. Ez az igazán nagy gond vele.

A link pont azt mondja, hogy a gyakorlatban NEM 39 ("the attacks are theoretical and are generally considered infeasible to mount in practice").

Ha jol ertem, akkor "csak" annyi elofeltetele van ennek a 39 bites torhetosegnek, hogy a tamado megkeri a tamadottat, hogy 8 000 000 000 000 uzenetet titkositson neki, es miutan megvan ennyi altala valasztott uzenetpar, akkor lehet kihasznalni ezt a gyengeseget.

Ez utan csinaljunk egy jo nagy ugrast idoben az 1970-es evekre, mivel ekkor 2 fontos dolog is tortent.

Az egyik, a korabban altalam mar emlegetett DES (Data Encryption Standard). Ennek soran az USA kormanya eloszor hirdetett egy palyazatot, hogy nemzeti szintu titkositasi szabvanyt szeretnenek alkotni. Erre ahogy irtam, az IBM elkeszitett egy egeszen kivalo megoldast. Sajnos a pontos mukodesi modjat mar elfelejtettem (1996-ban tanultam), de egy nagyon kezdo villamosmenok is pillanatok alatt ossze tudott rakni olyan aramkort, ami egy konkret kulcs eseteben "vegtelen" sebesseggel tudott titkositani, vagyis ha egy 128 bites uzenetet bevezettek ebbe az eszkozbe, a masik felen azonnal megjelent a titkositott adat. Ahogy irtam, ez tul jo volt az NSA-nak, nem tudtak ok sem feltorni az igy keszitett rejtjelezest, ezert nem engedelyeztem a hasznalatat. Helyette egy olyan megoldast csinaltattak, amiben a kulcs az eredeti 128 bit helyett 56 bitre csokkent. Igy minden trukk nelkul, egyszeruen a brute-force-ot hasznalva 64 000 000 000 000 000 variaciot kiprobalva vegig lehetett menni az osszes kulcson.

Az az erdekes allapot allt elo, hogy az USA-ban a maganemberek szamara tilos volt a DES-t hasznalni, mert nekik tul eros, a cegeknek (pl. bankok) kotelezo volt, a hadseregnek pedig szinten tilos volt, mert nekik tul gyenge.

Ami viszont komoly elonye volt a DES-nek akkoriban, hogy az IBM keszitett olyan hardware-t, ami nem csak egy konkret kulcsra volt kepes tetszoleges sebesseggel titkositani, hanem barmilyen kulccsal, tehat hihetetlen gyorsan ment a titkositas.

Persze 1977-ben az NSA-n kivul senki sem tudott kiprobalni ennyi variaciot. Azonban Moore torvenye ertelmeben kb 1.5 evente ketszer annyi szamitasi kapacitast vehet az ember ugyanannyi penzert. Ez egyben azt is jelenti, hogy minden 15 evben 1000-szer annyi kapacitast, illetve minden 30 evben 1 000 000-szor annyi kapacitast lehet venni. 1999-ben volt egy DES challenge nevu jatek, ahol a nyertes csapat (distributed.net) megszervezte, hogy kb 100 000 szamitogep a szabad idejeben az o programjukat futtassa (nem, akkoriban nem botnet-ek heckkeltek a szamitogepeket, hanem egyszeruen megkertek az embereket, hogy futtassak le a programjukat, es ennyien hajlandoak voltak erre), es 22 es negyed ora alatt megtortek ezt a DES kulcsot, ezzel bizonyitva, hogy egyetlen napig sincs biztonsagban az, amit DES-sel kodoltak.

Erre valaszul viszonylag gyorsan, megjelent a DES-nek egy javitott valtozata, TDES szabvany is, ami a DES tripla kulccsal (168 bit), ami foleg atmeneti megoldasnak volt jo.

2001-ben bevezette az amerikai kormany az AES-t (Advanced Encryption Standard), ami egy sokkal jobb titkositas mint a DES szabvany, leginkabb azert, mert 56 helyett 128 vagy 256 bitet hasznal.

Erre nehezebb volt titkosito hardvert kesziteni, de sikerult, pl. az IBM zseries gepek 2006-ban mar egesz jo sebesseggel (2.4 Gbps) tudtak titkositani, ami persze azota folyamatosan gyorsul (2017-ben lepte at a 40 Gbps sebesseget, ami egeszen elkepesztoen gyors).

A teljes igazsaghoz hozza tartozik az is, hogy minden, amit fent irtam, az a "normalis" szamitogepekre vonatkozik. A kvantum szamitogepkez sajnos nem ertek, de elvi szinten azok egeszen kivaloak minden olyan rendszer toresere, amit fent bemutattam. Sokaig csak elmeletben leteztek ilyen gepek. Azonban 2016-ota az IBM-tol lehet berelni qvantum szamitogepen gepidot, illetve iden megjelent ilyen gep Europaban is (ez is IBM tulajdon, de elso alkalom, hogy USA-n kivul ilyet uzemeltet). Termeszetesen a berelheto gepek teljesitmenye nem teszi lehetove a tenyleges kodtorest, de bennem hatarozottan felmerul kerdeskent, hogy az NSA tulajdonaban mi lehet, ha barki kepes berelni kis teljesitmenyu kvantum szamitogepet. Ez a cikk szerint egy nagy teljesitmenyu kvantumszamitogepen is irrealisan hosszu ido megtorni egy AES-256 kodolast (annyi, mint a normalis gepeken egy AES-128-t) , de az AES-128 mar torheto (mint egy normal szamitogepen az AES-64, amit nem veletlenul soha senki sem hasznal).

Ezt a munkát nem te "követted el" ?

.I etenétröt sézelejtjer A

„A tehén egy rejtélyes állat, de én megfejtem!” mondja a klasszikus, most pedig eljött az idő, hogy a rejtjelezésnek és a titkosírások feltörésének művészet a Lemil hasábjain is megjelenjen. Már csak azért is, mert a XX. századig a rejtjelezés elsősorban a diplomácia és…

Szia,Ezt a munkát nem te "követted el" ?

.I etenétröt sézelejtjer A

„A tehén egy rejtélyes állat, de én megfejtem!” mondja a klasszikus, most pedig eljött az idő, hogy a rejtjelezésnek és a titkosírások feltörésének művészet a Lemil hasábjain is megjelenjen. Már csak azért is, mert a XX. századig a rejtjelezés elsősorban a diplomácia és…www.google.com

Nem. De jo dolgok szoktak lenni a Lemil blogon, szoval megtiszteltetes a feltetelezes.